ترجمه صفحه 1 تا 21 کتاب CHECK YOUR ENGLISH VOCABULARY FOR COMPUTERS AND INFORMATION TECHNOLOGY

ترجمه صفحه 1 تا 21 کتاب CHECK YOUR ENGLISH VOCABULARY FOR COMPUTERS AND INFORMATION TECHNOLOGY

ترجمه صفحه 1 تا 21 کتاب CHECK YOUR ENGLISH VOCABULARY FOR COMPUTERS AND INFORMATION TECHNOLOGY

تغذیه تکمیلی گوسفند و گاو

Supplementary Feeding of Sheep and Beef Cattle

این کتاب در بسیاری از دانشگاه های جهان مرجع درس امنیت شبکه می باشد. نسخه 2014 این کتاب با تغییرات جدیدی در اختیار شما قرار میگیرد. در این کتاب مفاهیم مختلف امنیت شبکه های کامپیوتری مانند رمزنگاری متقارن و نامتقارن، امضای دیجیتال، حمله های کامپیوتری، هکرها، فایروال، پروتکل های تایید اعتبار، ویروس ها و بدافزارهای کامپیوتری و مباحث مربوط به تولید اعداد تصادفی توضیح داده شده است. شایان ذکر است که نویسنده این کتاب آقای استالینگز مولف بسیاری از کتاب های درسی رشته کامپیوتر می باشند.

پس از خرید از درگاه امن بانکی لینک دانلود در اختیار شما قرار میگیرد و همچنین به آدرس ایمیل شما فرستاده میشود.

تماس با ما برای راهنمایی، درخواست مقالات و پایان نامه ها و یا ترجمه با آدرس ایمیل:

ArticleEbookFinder@gmail.com

شماره تماس ما در نرم افزار واتس آپ:

+98 921 764 6825

+98 921 764 6825

شماره تماس ما در نرم افزار تلگرام:

+98 921 764 6825

+98 921 764 6825

توجه: اگر کارت بانکی شما رمز دوم ندارد، در خرید الکترونیکی به مشکل برخورد کردید و یا به هر دلیلی تمایل به پرداخت الکترونیکی ندارید با ما تماس بگیرید تا راههای دیگری برای پرداخت به شما پیشنهاد کنیم.

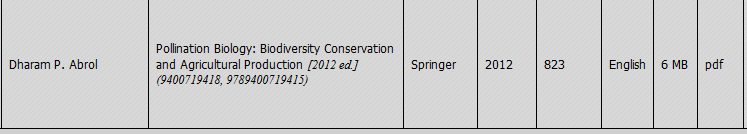

Pollination Biology: Biodiversity Conservation and Agricultural Production

Dharam P. Abrol

International Journal of Signal Processing Systems Vol. 3, No. 1, June 2015

R. C. Choukimath and V. V. Ayyannavar

Abstract—Message authentication is one of the most effective ways to thwart unauthorized and corrupted messages from being forwarded in wireless sensor networks (WSNs). For this reason, many message authentication schemes have been developed, based on either symmetric-key cryptosystems or public-key cryptosystems. Most of them, however, have the limitations of high computational and communication overhead in addition to lack of scalability and resilience to node compromise attacks. To address these issues, a polynomial-based scheme was recently introduced. However, this scheme and its extensions all have the weakness of a built-in threshold determined by the degree of the polynomial, when the number of messages transmitted is larger than this threshold, the adversary can fully recover the polynomial. Thus the aim of the project is to implement a scalable authentication scheme based on elliptic curve cryptography (ECC).While enabling intermediate nodes authentication. The proposed scheme allows any node to transmit an unlimited number of messages without suffering the threshold problem. In addition, the scheme can also provide message source privacy.

Index Terms—WSN, polynomial scheme, ECC