دانلود کامل ترین نرم افزار تعبیر خواب

لازم به ذکر است در نرم افزار موجود بیش از 100000 کلمه و بیش از 3000 موضوع قابل جستجو می باشد.

قابل اجرا بروی کامپیوتر و لپ تاپ

بدون نیاز به نصب

کم حجم و کامل

دانلود کامل ترین نرم افزار تعبیر خواب

دانلود کامل ترین نرم افزار تعبیر خواب

لازم به ذکر است در نرم افزار موجود بیش از 100000 کلمه و بیش از 3000 موضوع قابل جستجو می باشد.

قابل اجرا بروی کامپیوتر و لپ تاپ

بدون نیاز به نصب

کم حجم و کامل

تخفیف ویژه ( به مدت محدود )

مفتخریم که برای اولین بار در کشور فیلم آموزش نرم افزار فوق العاده پرکاربرد و پر طرفدار لینگو(LINGO) را به طور کاملاً اختصاصی منتشر می کنیم . نرم افزار لینگو در پروژه های مقطع کارشناسی و پایان نامه های کارشناسی ارشد بسیار مورد استفاده قرار می گیرد .

مدرس : علی سیمایی ( کارشناس ارشد مهندسی صنایع )

نرم افزار لینگو یک ابزار جامع برای حل مدل های برنامه ریزی ریاضی و مباحث مربوط به تحقیق در عملیات و پژوهش های عملیاتی می باشد.

این مجموعه ی استثنایی شامل سر فصل های زیر می باشد:

مقدمه

معرفی نرم افزار لینگو

نحوه ی دانلود اخرین ورژن نرم افزار LINGO

نحوه ی نصب نرم افزار لینگو

آشنایی با محیط کلی نرم افزار لینگو

تشریح آیکون های موجود در نرم افزار لینگو

شروع کار با نرم افزار لینگو

نکات وارد کردن مدل در نرم افزار لینگو

آشنایی با پنجره وضعیت حل کننده (solver Status)

تشریح گزارش حل در لینگو

بررسی حالت های خاص برنامه ریزی خطی در لینگو (فضای جواب نشدنی،حل بهینه چندگانه،حل تبهگن و حل بیکران)

نام گذاری محدودیت ها

نام گذاری مدل

تعریف و استفاده از مجموعه ها (sets)

تعریف و استفاده از داده ها (DATA)

توابع حلقه گردی مجموعه ای ( FOR-@SUM-@Min-@MAX-@PROD@)

مثال های متنوع از توابع حلقه گردی

تابع حلقه گردی مجموعه ای تو در تو

کدنویسی مسئله ی حمل و نقل

تعریف متغیرهای عدد صحیح و صفر و یک

تعریف متغیرهای آزاد در علامت

تعریف متغیرهای حد دار

کدنویسی مسئله ی کوله پشتی

ورود داده ها از صفحه گسترده ها( اکسل)

فرستادن جواب به صفحه گسترده ها (اکسل)

تحلیل حساسیت

لطفا با حمایت خود و کپی نکردن ، ما را در تهیه ی مجموعه های بعدی یاری فرمایید.

بعد از پرداخت مبلغ محصول، لینک دانلود بلافاصله برای شما فعال می شود.

در صورتی که پرداخت با موفقیت همراه نبود مجددا تلاش نمایید .

در صورت بروز هرگونه مشکلی با ایمیل زیر در ارتباط باشید.

ali_in_eng@yahoo.com

در صورتی که پرداخت با موفقیت همراه نبود مجددا تلاش نمایید .

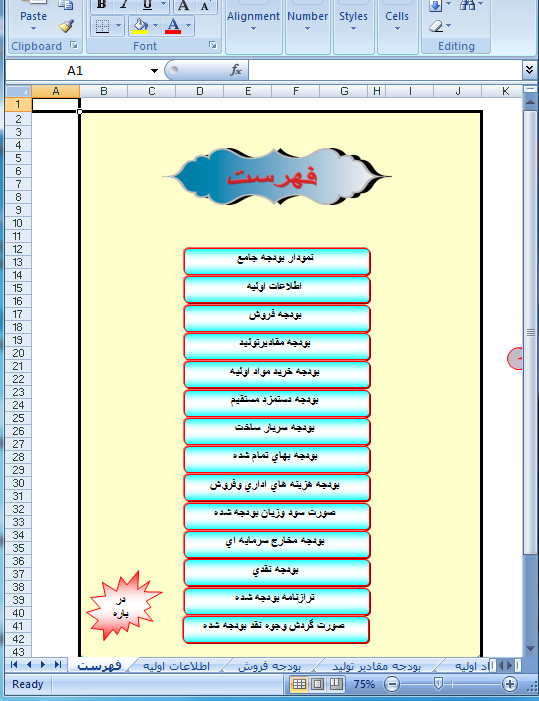

فرمت :EXCEL

طراحی بودجه جامع در نرم افزارEXCEL

مربوط به درس حسابداری صنعتی(3)

دانلود پایان نامه آماده

دانلود پایان نامه رشته کامپوتر تجزیه و تحلیل 4 نرم افزار مخرب (ویروس- تروجان )با فرمت ورد و قابل ویرایش تعدادصفحات 90

تعریف ویروس

به برنامههای رایانهای که به منظور تخریب ویا سوءاستفاده از ساختار یک رایانه نوشته شود،ویروس رایانهای میگویند. ویروس رایانهای عبارتی است برای یک برنامه ناخواسته مخرب که میتواند روی رایانههامنتشرواجراگردد. .معمولاًویروسهاتوسط برنامهنویسان برای مقاصد گوناگون نوشته میشوند. اهدافی چون شهرت،انتقام، ایجاد خسارت و یا اهداف اقتصادی میتوانند باعث ایجاد انگیزه در نوشتن ویروس کامپیوتری شوند. برخی از ویروسها بسیار مخرب هستند و برخی تنها جنبه تبلیغاتی دارند. علت نامگذاری این برنامهها به ویروس به دلیل شباهت نحوه فعالیت آنها با ویروسها در دنیای حقیقی است. ویروس رایانهای را میتوان برنامهای تعریف نمود که میتوان خودش را با استفاده از یک میزبان تکثیر نماید. بنابراین تعریف اگر برنامهای وجود داشته باشد که دارای آثار تخریبی باشد ولی امکان تکثیر نداشته باشد،نمیتوان آن را ویروس نامید. معمولاً کاربران کامپیوتر به ویژه آنهایی که اطلاعات تخصصی کمتری درباره کامپیوتر دارند،ویروسها را برنامههایی هوشمندوخطرناک میدانند که خود به خود اجرا و تکثیر شده و آثار تخریبی زیادی دارند که باعث از دست رفتن اطلاعات و گاه خراب شدن کامپیوتر میگردند در حالی که طبق آمار تنها پنج درصد ویروسها دارای آثار تخریبی بوده وبقیه صرفاً تکثیر میشوند. بنابراین ویروسهای رایانهای از جنس برنامههای معمولی هستند که توسط ویروسنویسان نوشته شده و سپس به طور ناگهانی توسط یک فایل اجرایی و یا جا گرفتن در ناحیه سیستمی دیسک،فایلها و یا کامپیوترهای دیگر را آلوده میکنند. در این حال پس از اجرای فایل آلوده به ویروس و یا دسترسی به یک دیسک آلوده توسط کاربر دوم، ویروس به صورت مخفی از نسخهای خودش را تولید کرده و به برنامه های دیگر میچسباند و به این ترتیب داستان زندگی ویروس آغاز میشودوهر یک از برنامهها و یا دیسکهای حاوی ویروس، پس ازانتقال به کامپیوترهای دیگر باعث تکثیر نسخههایی از ویروس وآلوده شدن دیگر فایلها و دیسکها میشوند. بنابراین پس از اندک زمانی در کامپیوترهای موجود در یک کشور و یا حتی در سراسر دنیا منتشر میشوند.از آنجا که ویروسها به طور مخفیانه عمل میکنند، تا زمانی که کشف نشده وامکان پاکسازی آنها فراهم نگردیده باشد، برنامههای بسیاری را آلوده میکنند و از این رو یافتن سازنده و یا منشأ اصلی ویروس مشکل است. ویروسها هر روز در اینترنت، بیشتروبیشتر میشوند. ولی تعداد شرکتهای آنتی ویروس ثابت است. پس ما باید برای حفاظت از سیستم خود دست به کار شویم. دراین سلسله مقالات سعی داریم که نحوه مقابله با ویروسهاوهمین طور بیوگرافی ویروسهاونحوه مقابله با هر ویروس را آموزش بدهیم. از نظر مردم عادی به برنامهای که در سیستم عامل اختلالات ایجاد کندویروس است ولی باید بدانید که خود ویروسها بنا به کارها و امکاناتی که دارند تقسیمبندی میشوند.ویروسها مثل سایر برنامهها هستند.کسانیکه ویروس رامینویسندهم ازهمین برنامههای عادی برنامهنویسی استفاده میکند.این برنامهها دقیقاً مثل چاقو میماند که هم میشود استفاده درست کرد هم نادرست.

- 2-1تاریخچه ورود ویروس 1949:

Home برای اولین بار تئوری برنامههایی که خودشان را جایگزین مینمایند مطرح گردید. 1981: ویروسهای Apple 1 , Apple 2 , Apple 3 از اولین ویروسهایی بودند که پا به عرصه عمومی نهادند.این ویروسها توسط کمپانی Texas A & M برای جلوگیری از کپیهای غیر مجاز بازیهای کامپیوتری نوشته و سپس شایع شدند. این ویروسها ویژه سیستم عامل Apple II بودند...

دانلود پایان نامه آماده

دانلود پایان نامه رشته کامپیوترگرایش سخت افزار تکنولوژی RFID با فرمت ورد و قابل ویرایش تعدادصفحات 75

چکیده

در شناسایی امواج رادیویی RFID از یک متد از انباره های دور افتاده و داده های بازیافتی در برچسب های کوچک و ارزان استفاده می شود. سیستم های RFID از برچسب های دارای شناسه منحصر به فرد و دستگاه های خواننده که برای مدیریت و دستیابی به اطلاعات آنها می باشند تشکیل شده اند.

شناسایی خودکار از طریق فرکانس رادیویی به دنبال ایجاد تغییرات کلی در زمینه مدیریت زنجیره تولید است و می¬کوشد تا به صرفه¬جویی اقتصادی در کلیه خطوط از بالا تا پایین بپردازد. RFID در ابتدای استفاده از آن، در بهبود مدیریت زنجیره تولید صنایع مختلف و مکان¬هایی که مدیریت پیگیری کالاها از اهمیت ویژه¬ای برخوردار بود، مورداستفاده قرار می¬گرفت. اما کم کم با ظهور شبکه جهانی کدهای الکترونیکی، ارزش RFID بیش از پیش برای صاحبان صنایع مشخص شد. با استفاده از این شبکه، چالش¬های دنیای واقعی از طریق انتشار خودکار اطلاعات، ارزیابی لحظه¬ای و یا دقت اطلاعات برای همه بخش¬های موجود در زنجیره تولید برطرف شد. لذا در دو فصل ابتدایی به بررسی نرم افزاری و سخت افزاری آن پرداخته ایم. با توجه به این که فناوریRFID با سرعت چشمگیری در حال رشد و توسعه بوده و بالطبع هر نوع تکنولوژی با این سرعت رشد گاها دچار نواقصی نیز می باشد. نکته ای که وجود دارد این است که تنها نباید نکات مثبت این تکنولوژی را مشاهده کرد و چشمانمان را بر روی نکات منفی آن ببندیم. واقعیت این است که در RFID نیز همچون سایر تکنولوژیهای موجود تهدیداتی وجود دارد که اگر با دقت نظر به آنها نگاه نشود آنچنان اثرات مخربی از خود به جای خواهد گذاشت که همه ما روزی عطای آن را به لقایش خواهیم بخشید. بنابر این بررسی تهدیدات موجود در این تکنولوژی که مهمترین آن بحث امنیت و نبود استانداردهای واحد در این زمینه می باشد، اهمیت کمتری نسبت به مباحث تحقیقاتی در زمینه رشد آن ندارد. در واقع RFID با توجه به ماهیت عملکردی آن تهدیدات امنیتی خاصی دارد که در این پروژه ابتدا این تهدیدات بصورت دسته بندی شده در آمده و در نهایت مبحث پروتکل های موجود برای افزایش امنیت و خصوصی ساری سیستم های RFID در فصل انتهایی ذکرگردیده است.

فهرست مطالب

عنوان صفحه

مقدمه

فصل اول: بررسی نرم افزاری سیستم RFID و عملکرد EPC در آن

مشخصات سامانه RFID

1-1- انواع برچسب ها

2-1- بررسی دستگاه خواننده

3-1- میان افزار

4-1- مشاهدات یک دستگاه خواننده

5-1- فیلتر کردن رویداد

6-1- معرفی EPC

7-1- سرویس نامگذاری اشیا

8-1- بررسی عملکرد زنجیره EPC

فصل دوم : بررسی سخت افزاری سیستم های RFID ، فرکانس ها و استانداردهای موجود

اصول فناوری RFID

1-2- انواع RFID از نظر محدوده فرکانس

2-2- پیوستگی قیاسی

3-2- دامنه های فرکانسی

4-2- استانداردهای RFID

فصل سوم : چالش های تکنیکی و استراتژی های پیش روی سیستم های RFID

چااش های تکنیکی و استراتژی ها

1- 3- هزینه RIFD

2- 3- استانداردهای RFID

3- 3- انتخاب برچسب و خواننده

4- 3- مدیریت داده ها

5- 3- یکپارچه سازی سیستم

6- 3- امنیت

فصل چهارم : بررسی روشهای پیاده سازی امنیت و خصوصی ساری در سیستم های RFID

روشهای امنیتی

1- 4 - برچسب مسدود کننده

2- 4- استفاده از ابزار پراکسی

3- 4- مدل حفاظتی کانال جهت مخالف

4- 4- استفاده از دیودهای سنسوری حساس در برچسب

5- 4- ماشین لباسشوئی هوشمند

6- 4- روش سخت افزاری

6- 4- روش حذفی

منابع و ماخذ

فهرست شکلها

عنوان صفحه

شکل 1-1- برچسب ها و خواننده در سیستمRFID

شکل 2-1- اجزای سیستم RFID

شکل3-1- اجزای میان افزار RFID

شکل 4-1- اجزای فیلتر کردن رویداد

شکل 5-1- ساختار کد الکترونیکی

شکل 1-2- نمایش چگونگی تداخل فرکانس برچسب و خواننده

شکل 2-2- تعدیل کننده بار در برچسب

شکل 3-2- اصل عملی یک فرستنده در خمش ذرا ت هسته ای

شکل 1-4- نمایش خواننده بدون حضور محافظ

شکل 2-4- نمایش خواننده در حضور محافظ

شکل 3-4- محدوده های زمان بندی محافظ

شکل 4-4- رابطه بین ACL و سرعت محافظ

شکل 5-4- رمزگذاری مجدد برچسب

شکل 6-4- قرار دادن برچسب در حالت خواب

شکل 7-4- پوشاندن پاسخ برچسب

شکل 8-4- آزاد سازی برچسب

شکل 9-4- چگونگی حل تصادم توسط خواننده

شکل 10-4- مرحله شناسایی برچسب

شکل 11-4- استفاده از دوآنتن برای حفاظت از برچسب

شکل 12-4- شناسایی برچسب بدون اعتبار سنجی

شکل 13-4- شناسایی برچسب همراه با اعتبارسنجی

فهرست جدولها

عنوان صفحه

جدول 1- مقایسه روش های مختلف شناسایی خودکار

جدول 1-1- میانگین موجودی قفسه ها در فروشگاه

جدول 2-1- میانگین تعداد مشاهدات فروشگاه ها

جدول 3-1- مقایسه شبکه جهانی EPC و WEB

جدول 1-2- فرکانس های استاندارد به کار رفته در RFID

جدول 2-2- مقایسه دو استاندارد ISO و EPC

جدول 1-3- چالش ها و استراتژی ها

جدول 1-4- بررسی انواع روش های حفاظت ازبرچسب